La sicurezza di un sistema può essere analizzata e descritta a partire da cinque caratteristiche fondamentali: riservatezza, integrità, autenticità, non-ripudio e disponibilità.

Riservatezza

(Confidentiality). Dati e informazioni memorizzate in un sistema o scambiate tra due entità devono essere protette da letture non autorizzate, ovvero devono risultare accessibili solo agli utenti e ai processi che ne hanno diritto, in base alle policy definite nel sistema. La riservatezza, nota anche come segretezza oconfidenzialità, si ottiene principalmente mediante tecniche crittografiche.

Integrità

(Integrity). Dati e informazioni memorizzate in un sistema o scambiate tra due entità devono essere protette da modifiche non autorizzate (alterazione, cancellazione o aggiunta). L’integrità può essere garantita da meccanismi di checksum, da tecniche crittografiche come la firma digitale, oltre che da meccanismi per il controllo dell’accesso ai dati.

Autenticità

(Authenticity). Chi riceve un messaggio deve poterne identificare con certezza la provenienza, ossia verificare l’identità dell’origine. Dal momento che le informazioni sul mittente previste dai protocolli di comunicazione sono di solito facilmente falsificabili, è in generale necessario adottare meccanismi aggiuntivi che raggiungono questo obiettivo. La maggior parte di questi è basata su tecniche crittografiche. Un problema del tutto parallelo è quello dell’autenticazione: in questo caso l’utente o un’altra entità, al fine di ottenere l’accesso a un servizio deve preliminarmente dimostrare la propria identità presso il sistema che ospita tale servizio.

Non ripudiabilità

(Non repudiation). Chi genera un messaggio non deve poter negare successivamente di averlo generato, né deve poterne negare il contenuto. Allo stesso modo, chi riceve un messaggio non deve poter negare di averlo ricevuto, né deve poterne negare il contenuto. Tipici esempi presi dal mondo reale sono la firma autografa (chi appone la propria firma non può negare di aver sottoscritto il documento) e il servizio di posta raccomandata con ricevuta di ritorno (chi riceve deve firmare la ricevuta). Nei sistemi informatici la non ripudiabilità è ottenuta attraverso tecniche crittografiche.

Disponibilità

(Availability). Le risorse, i servizi e i dati di un sistema devono essere sempre accessibili agli utenti legittimi. In altre parole, i sistemi devono risultare funzionanti con il livello di prestazioni prestabilito e nessuno dovrebbe essere in grado di minacciare il loro funzionamento regolare. Le minacce intenzionali più comuni a questa proprietà sono gli attacchi denial of service, anche se esiste un’ampia serie di fenomeni che possono ugualmente minare la disponibilità (disastri naturali, cali di tensione, guasti all’hardware).

Si potrebbe continuare a definire ulteriori proprietà, ma è difficile individuare concetti che non si sovrappongono, almeno parzialmente, con quelli già discussi qui. In letteratura si è soliti indicare nella terna riservatezza, integrità e disponibilità il nucleo fondamentale per la sicurezza dei sistemi. Tuttavia, passando da un contesto di computer security a uno di network security è facile rendersi conto di come le proprietà di autenticità e non ripudiabilità acquistino anch’esse un ruolo essenziale.

È utile osservare che autenticità e non ripudiabilità sono proprietà molto simili, ma non sempre la prima implica automaticamente la seconda. L’autenticità esprime il fatto che il destinatario possiede prove sufficienti a fargli ritenere che il messaggio provenga effettivamente dal mittente indicato. Per la proprietà di non ripudio, tuttavia, tali prove devono essere anche opponibili nei confronti del mittente. Se ad esempio Alice invia un messaggio a Bob tramite un sistema crittografico a chiave segreta K, una volta decodificato con successo il messaggio, Bob non ha ragioni per dubitare che esso provenga effettivamente da Alice, dal momento che Alice è l’unico altro soggetto che conosce la chiave K. Dunque l’autenticità è garantita. Se tuttavia Alice sconfessa, in un secondo momento, di aver inviato il messaggio, Bob non può dimostrare che quel messaggio è stato spedito proprio da Alice. Infatti il messaggio potrebbe essere stato creato e codificato localmente dallo stesso Bob, mediante la medesima chiave K. In un sistema crittografico a chiave pubblica questo chiaramente non potrebbe avvenire.

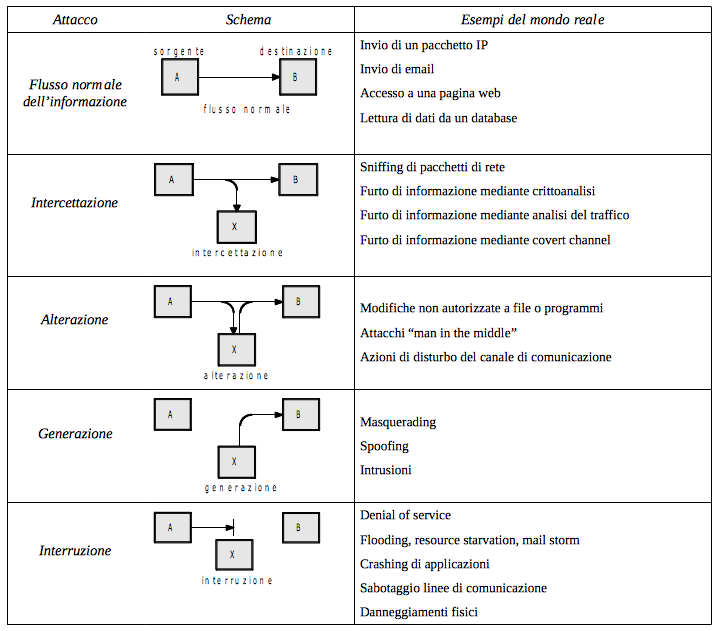

Tipologie di attacchi alla sicurezza informatica

Senza la pretesa di offrire una classificazione formale e completa di tutti i possibili attacchi alla sicurezza, possiamo considerare gli attacchi come violazioni delle proprietà di sicurezza appena enunciate. I tipi di attacchi possono essere dunque:

- intercettazioni (violano la proprietà di riservatezza dell’informazione);

- alterazioni (violano il requisito di integrità);

- falsificazioni (violano i requisiti di autenticità e di non-ripudio);

- sabotaggi o interruzioni (minacciano la disponibilità del sistema).

In Tabella sono elencate le caratteristiche principali di ogni categoria di attacco, insieme ad alcuni esempi presi da contesti reali (adattamento da W. Stallings “Network Security Essentials”).